Nutanix เปิดเผยผลสำรวจดัชนีการใช้งานคลาวด์องค์กร (Enterprise Cloud

Index) โดยสำรวจผู้มีอำนาจด้านไอที 2,650

รายทั่วโลก ในประเด็นการใช้งานแอปทางธุรกิจบนระบบใดในปัจจุบัน,

แผนในอนาคตและลำดับความสำคัญไปจนถึงความท้าทายในการใช้งานคลาวด์

ซึ่งมีทั้งรายงานทั่วโลกและเฉพาะของประเทศไทย

ส่วนข้อมูลทั่วโลกที่น่าสนใจคือ ผู้ตอบสำรวจกว่า 73%

ระบุว่าได้ย้ายแอปพลิเคชันของตัวเองกลับจากพับลิกคลาวด์มายัง on-premise

สาเหตุสำคัญคือเรื่องของค่าใช้จ่าย

ที่ควบคุมไม่ได้และ/หรือมากเกินกว่าที่ประเมินไว้ ขณะที่ 85%

ของผู้ตอบระบุว่าไฮบริดคลาวด์คือสถาปัตยกรรมที่ดีที่สุด (ideal) และ 60%

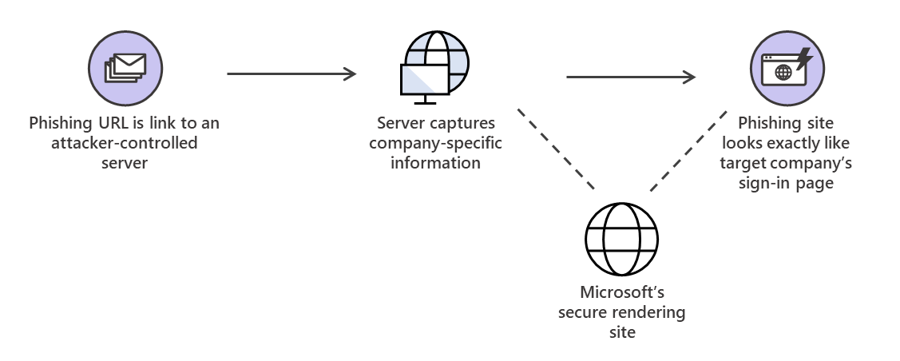

ระบุว่าความปลอดภัยคือปัจจัยสำคัญในการพิจารณาการใช้งานคลาวด์

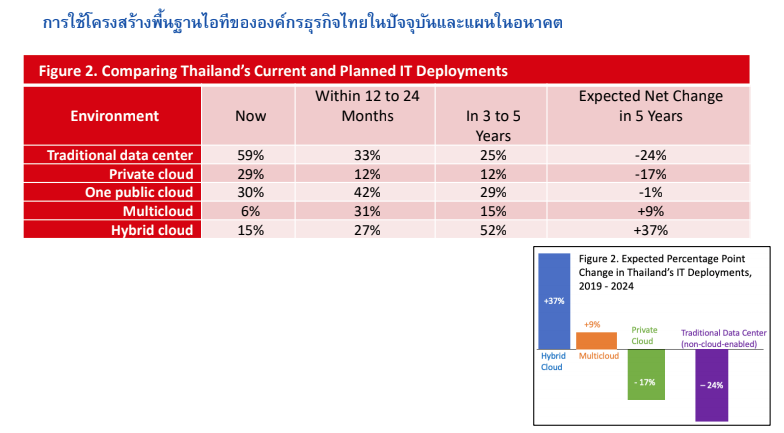

ขณะที่ผลสำรวจของประเทศไทยก็เห็นแนวโน้มแบบเดียวกัน ที่ผู้ตอบกว่า 52%

ระบุว่าจะเปลี่ยนไปใช้งานไฮบริดคลาวด์ภายใน 3-5 ปี แม้ตอนนี้จะมีเพียง 15%

ของผู้ตอบแบบสำรวจเท่านั้นที่ใช้ไฮบริด

โดยดาต้าเซ็นเตอร์ยังมีสัดส่วนการใช้งานเยอะที่สุดที่ 59%

ของผู้ตอบแบบสำรวจ

ที่น่าสนใจคือ คุณสมบัติของคลาวด์ที่บ้านเราให้ความสำคัญสูงกว่าค่าเฉลี่ยทั่วโลกและเอเชียแปซิฟิกคือเรื่อง

ความสามารถในการสเกลเพื่อรองรับทราฟฟิคที่สูงในบางช่วงเวลา

อย่างไรก็ตามประเด็นที่บ้านเราไม่ให้ความสำคัญคือเรื่อง vendor lock-in

ขณะที่ระบบความปลอดภัย การขาดแคลนบุคลากรที่มีทักษะด้านไอที

และเรื่องกฎระเบียบเป็นความกังวลระดับต้นๆ ของบริษัทในไทย

ซึ่งเป็นไปในแนวทางเดียวกันกับแนวโน้มทั่วโลก

หากสนใจสามารถดู Enterprise Cloud Index

ที่มา: Blognone